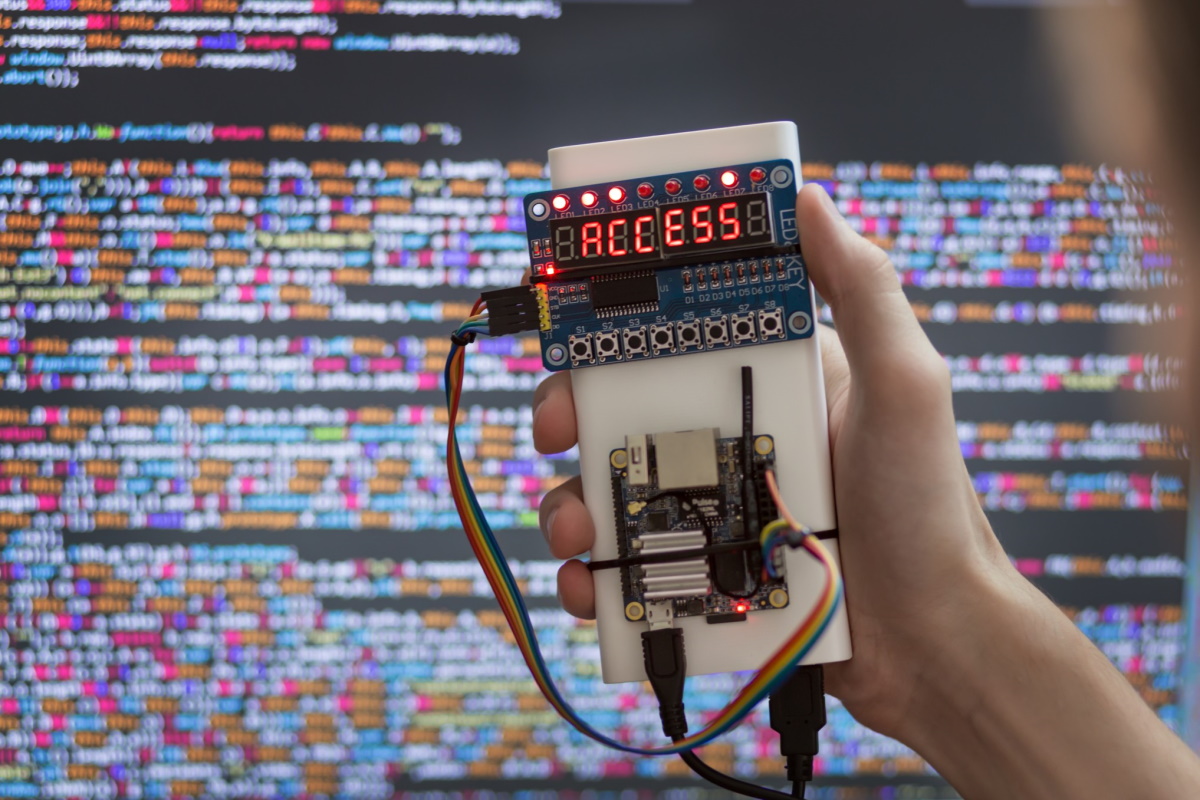

Een gesimuleerde aanval door ethische hackers

Het proactief laten hacken van uw organisatie klinkt wellicht vreemd! Maar het is naïef om te hopen dat het nooit zonder uw medeweten en toestemming plaatsvindt. Soms is de aanval inderdaad de beste verdediging. Een van de beste manieren om uw organisatie te beschermen tegen ongewenste inbraken is het proactief laten kijken naar kwetsbaarheden door de ogen van een hacker.

Een penetratietest (pentest) is een toets waarbij ethische hackers informatiesystemen en netwerken onderzoeken op kwetsbaarheden. Dit zijn dezelfde kwetsbaarheden die worden gebruikt om in in te breken. Kwetsbaarheden kunnen voorkomen in uw netwerkapparatuur of configuratie, gebruikte hardware, besturingssystemen of andere software. Beveiligingsrisico’s of zwakke plekken worden in kaart gebracht. Hiermee kan er preventief actie worden ondernomen en wordt ongeautoriseerde toegang in een vroeg stadium gedetecteerd.

Een penetratietest is voor zowel kleine als grote organisaties een waardevolle aanvulling en tilt de beveiliging van uw organisatie naar een hoger niveau.

Deze pentest is gericht op infrastructuur, zowel die vanaf internet toegankelijk is, als intern. Dit is afhankelijk van gekozen vorm.

Heeft uw bedrijf software ontwikkeld of laten ontwikkelen? Of wilt u er zeker van zijn dat een (web)applicatie waar uw bedrijf zwaar op leunt niet vol met kwetsbaarheden zit? Deze pentest richt zich op websites, webservices en eventueel achterliggende systemen.

In een tijd waarbij nagenoeg elke organisatie afhankelijk is cloudinfrastructuur, waar de dienstverlening groot en complex kan zijn, is het van cruciaal belang om deze te beschermen tegen cyberdreigingen. StackSecure ondersteunt organisaties groot en klein door:

De verschillende typen penetratietesten kunnen uitgevoerd worden volgens de scenario’s white tot black. De precieze vorm wordt bepaald aan de hand van uw behoefte. Bij alle typen ontvangt u een uitgebreide rapportage met bevindingen en voorgestelde verbeteringen. Tevens ontvangt u een logboek van verrichte werkzaamheden.

De tools en tactieken van hackers staan nooit stil, maar ook uw eigen IT omgeving is dynamisch. Hierdoor ontstaan continu nieuwe veiligheidsrisico’s, welke op tijd gesignaleerd en gemitigeerd dienen te worden. Een vulnerability scan, of kwetsbaarhedenscan spoort automatisch bekende kwetsbaarheden op in de door u gebruikte hardware, software en netwerkapparatuur. Een vulnerability scanner kan eenmalig worden ingezet om een goed beeld te vormen van de huidige stand van zaken, of kan automatisch en continu op de achtergrond lopen.

Wanneer we een kwetsbaarheden scan hebben uitgevoerd, helpen we u bij het interpreteren van de resultaten, alsmede ook het bepalen van eventuele te nemen vervolgstappen.

Heeft u als organisatie interesse in een test? Of wilt u graag eens wat meer leren over onze methodes en de mogelijkheden? Wij denken graag vrijblijvend met u mee waar we een impact kunnen maken.

Neem contact opOnze ervaren (ethische) hackers proberen met behulp van de laatste technieken op verschillende manieren bij uw organisatie binnen te komen. Dit doen ze met de grootst mogelijke zorg, volgens industriestandaarden en met behulp van (eigen) tooling en scripts, mede afhankelijk van de wensen van uw organisatie en de gekozen variant (black, grey of white). Mochten zij tegen kritieke kwetsbaarheden zaken aanlopen, dan zal hier direct en discreet contact over worden opgenomen.