Nee, de titel is geen aansporing om een nieuwe carriere als cybercrimineel of oplichter te starten. Eind juni verscheen het rapport van de MKB Phishingtest, uitgevoerd door het Digital Trust Center, dat valt onder het Ministerie van Economische Zaken. En de conclusies onderschrijven wat we bij StackSecure ook waarnemen; herhaaldelijke phishing simulaties werken en dragen bij aan een hoger ‘awareness’ niveau.

Toch zijn de conclusies ook verontrustend. Zo’n 1 op de 5 medewerkers bij MKB bedrijven (en er is geen reden om aan te nemen dat werknemers in andere organisaties of consumenten het beter zouden doen) is gevoelig voor phishing en ‘klikt op de link’. Het gaat in het geval van de test dan om het ‘klikken op een onbetrouwbare link in een generieke phishingmail’. Bij StackSecure zien we soortgelijke en hogere percentages, afhankelijk van de gekozen campagne. Daarbij stoppen we bij StackSecure phishing simulaties vaak niet bij het uitlokken tot klikken op een link. Veel werknemers blijken vervolgens ook bereid om hun inloggegevens op een onbetrouwbare login pagina in te vullen.

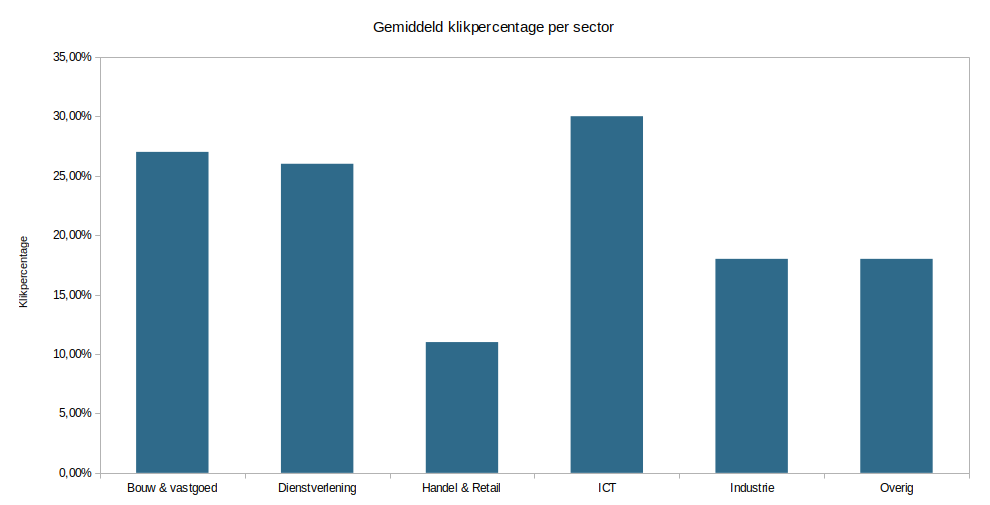

Een van de interessante statistieken uit het rapport laat zien dat een goede kennis van ICT in het algemeen niet hoeft te betekenen dat een medewerker per se meer bewust is van dergelijke social engineering trucs. Zo bleek het klikpercentage voor medewerkers van bedrijven werkzaam in de sector ICT met 30% het hoogste van alle sectoren. Daarnaast bleek de aanwezigheid van een eigen ICT afdeling die de beveiliging in eigen beheer heeft niet significant uit te maken voor het klikpercentage.

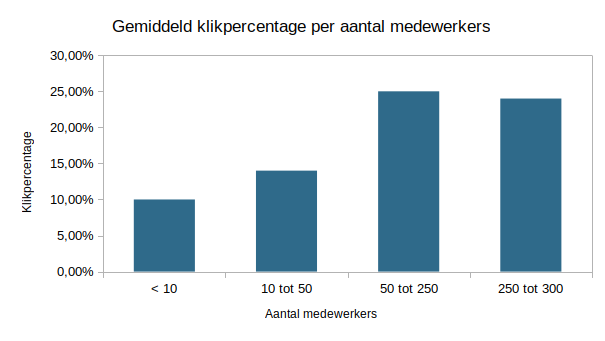

Grotere bedrijven (50+) medewerkers scoren slechter (~25%) dan kleinere bedrijven, die niet verder komen dan gemiddeld 14%. Een verklaring hiervoor wordt niet gegeven, maar wellicht draagt een overzichtelijkere werkomgeving en meer direct contact met alle collega’s hier aan bij.

Een aantal interessante observaties gaat in op de (persoonlijkheids-)kenmerken van de ‘klikkers’. Hiertoe werd na het uitvoeren van de phishingtest een vragenlijst ingevuld door de deelnemers. Vrouwen klikken marginaal significant minder dan mannen (25% tegenover 29%). Medewerkers die de afgelopen jaren (meermaals) met phishing waren geconfronteerd deden het beter dan medewerkers die die ervaring niet hadden. Daarnaast bleek ‘risicovoorkeur’ een goede voorspeller. Medewerkers die aangaven in hun leven meer risicozoekend te zijn klikten vaker dan risicomijders. Wat echter ook bleek, was dat deze risicozoekers meer baat hebben op korte termijn bij de phishingsimulatie! Na een eerste simulatie klikten ze beduidend minder vaak op een tweede simulatie.

In het algemeen bleek dit leereffect op korte termijn sowieso aanwezig. Het klikpercentage bleek bij een groep die een maand eerder een ervaring met phishing had, de helft lager te liggen dan de groep die die ervaring niet had. Met andere woorden: phishingsimulaties werken!

Het effect is helaas op de middellange termijn en lange termijn ook weer uitgewerkt, na zo’n 2,5 maand. Een goede reden om, door middel van herhaaldelijke simulaties om de 2 a 3 maanden, het ‘bewustzijnsniveau’ op peil te houden.

Alleen simulaties uitvoeren is echter niet voldoende, zo blijkt ook uit de percentages van ‘ervaren’ gephishte personen. Naast mogelijke technische maatregelen zijn ook aanvullende trainingen en bewustzijnscampagnes een goede aanvulling. Echter moeten medewerkers ook gemotiveerd zijn het goed te doen en hiertoe de gelegenheid worden geboden. Een gehaaste medewerker, overladen met werk, zal sneller geneigd zijn in alle haast belangrijke herkenningspunten over het hoofd te zien.

Wil je voor jouw organisatie eens testen hoe het zit met de awareness op het gebied van phising? Neem snel contact op!